Es gibt eine zwar eine Anleitung, wie man das theoretisch einrichtet, aber diese sind leider meist nicht Vollständig oder sie führten bei mir nicht zu dem Gewünschten ergebnis.

Ebenfalls setze ich zu 100% auf LUCI!

Warum nutze ich eigentlich Wireguard? Weil es Hipp ist? Weil ich was neues Ausprobieren wollte, ich weiß es nicht. Viel mehr hat mir mein Kumpel dazu ein Flo in’s Ohr gesetzt. Darum habe ich angefangen damit herum zuspielen….

Openwrt einrichten!

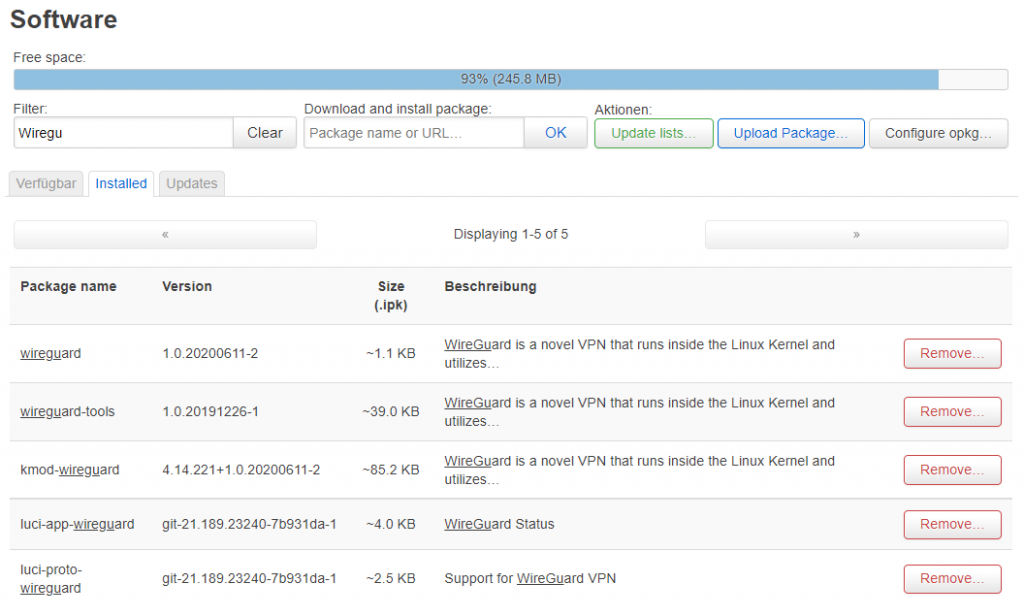

Im ersten Step müssen einige Funktionen nachinstalliert werden, folgende Pakete braucht man, um Wireguard anschließend nutzen zu können.

- wireguard // WireGuard is a novel VPN that runs inside the Linux Kernel and utilizes…

- wireguard-tools // WireGuard is a novel VPN that runs inside the Linux Kernel and utilizes…

- kmod-wireguard // WireGuard is a novel VPN that runs inside the Linux Kernel and utilizes…

- luci-app-wireguard // WireGuard Status

- luci-proto-wireguard // Support for WireGuard VPN

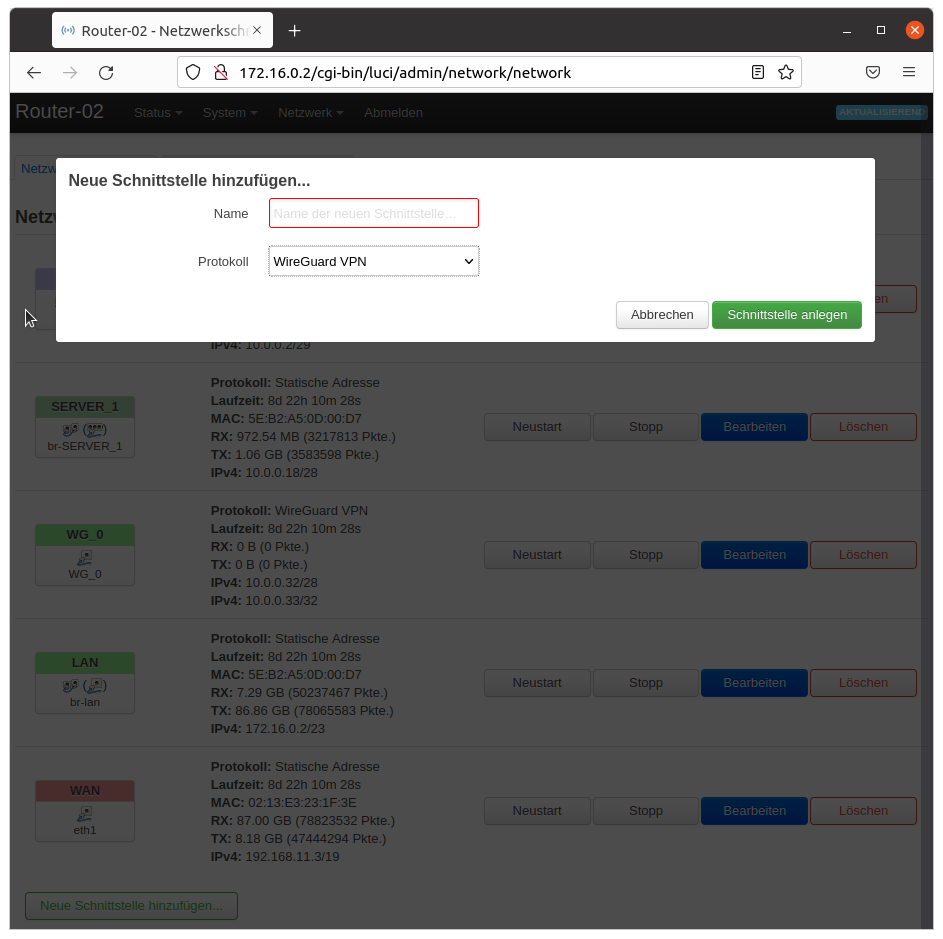

Als erstes wird ein neues Interface angelegt, das kann z.B. WG_0 heißen. Dazu einfach auf „neue Schnittstelle hinzufügen“ klicken, Protokoll auswählen und auf „Schnittstelle anlegen“ klicken

Wenn man sich passend ein paar Keys generieren will, kann man sehr gut die Webseite:

https://www.wireguardconfig.com/ ansurfen.

Hier werden zwar komplette Konfigs generiert, aber es reicht eigentlich nur, wenn man die Keys nutzt – da wir hier ja auch alles über LUCI machen wollen.

Wie man hier sieht, ich nutze kein standard Wireguard Port, das ist aber im Grunde nicht schlimm, man kann sich hier einfach ein Port ausdenken.

Ebenso nutze ich in diesem Fall unter IP-Adressen einmal eine „Hostadresse“ mit /32, aber auch die komplette Netzadresse /28. Hier kann man aber auch einfach z.B. klassische Netze nehmen – als Bsp.:

192.168.55.1\32

192.168.55.0\24

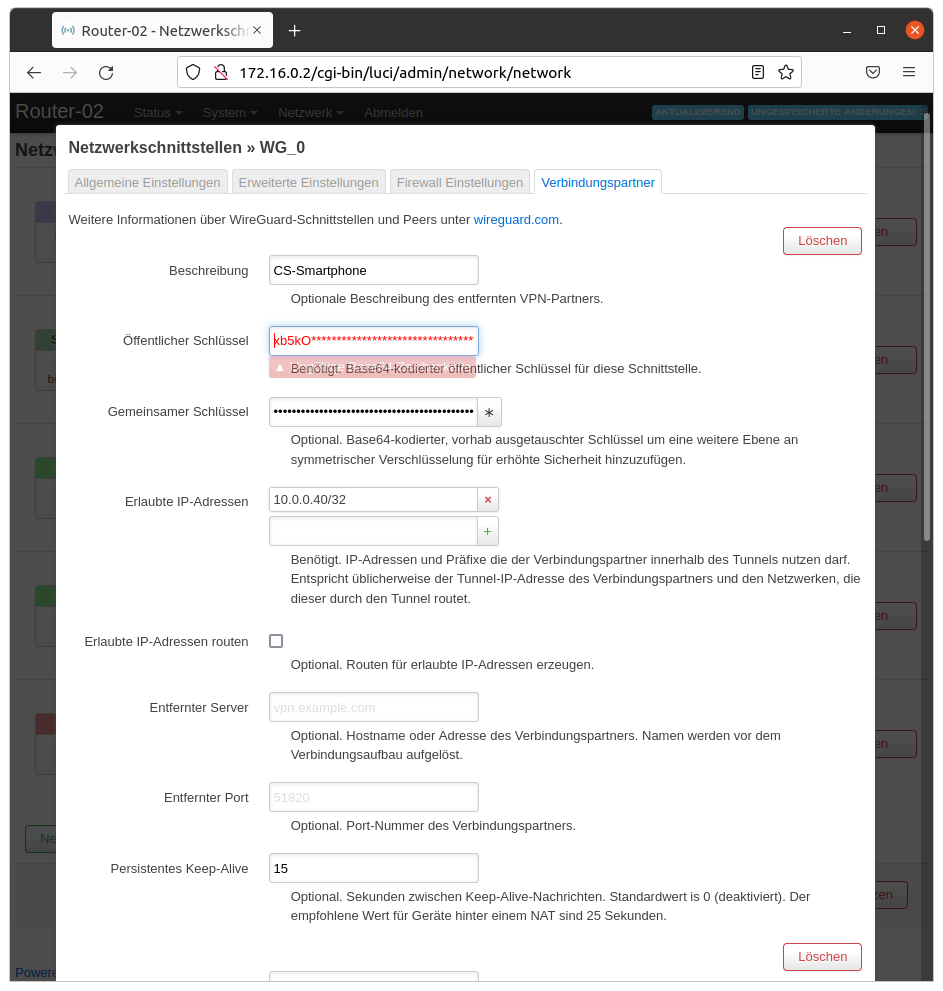

=> Im nächsten Step wird der Client angelegt

Dazu wechselt man auf Verbindungspartner. Man gibt dem Eintrag erstmal ein Namen, der ist nur für die Identifizierung an diesem Gerät, dann wird der öffentliche Schlüssel vom Client angegeben (den man vorher auf wireguardconfig erstellt hat)

Es wird die IP vom Client eingegeben, bzw. die IP die man erwartet und zum Schluss noch ein Keep Alive. Ebenso nutze ich ein Pre-Shared-Key, der muss wie ein Schlüssel sein, aber wird auf allen Geräten verwendet. Damit wäre im Grunde die Konfiguration abgeschlossen, aber: Und das war bei mir in allen Fällen so – Die Einstellungen wurden nach dem Speichern und Übernehmen erst im Anschluss nach einem Openwrt reboot aktiv! Muss man dran denken, wenn es nicht direkt klappt. Damit ist OpenWRT nun soweit fertig!

Android App einrichten

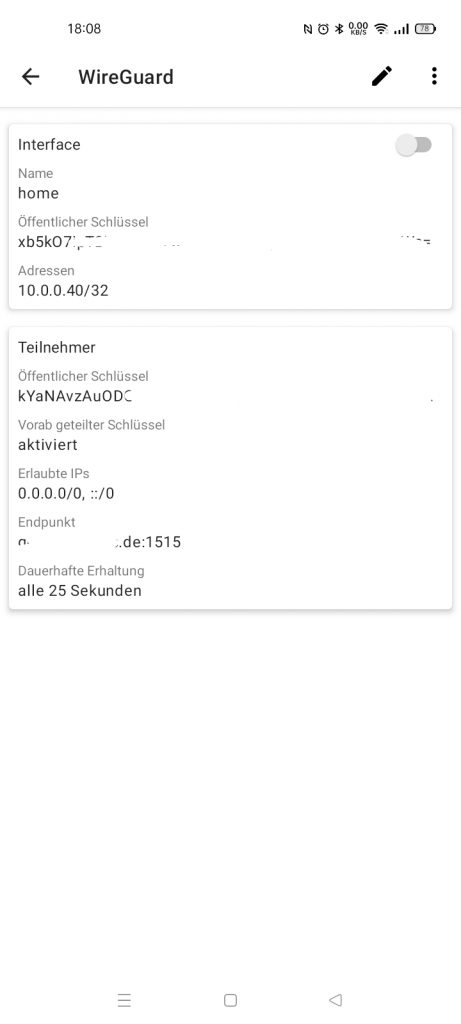

Für Anroid gibt es im Grunde genügend Anleitungen, was man einstellen muss. Trotzdem, hier eine kleine Übersicht. Zu erst wird das „Android Interface“ konfiguriert. Im Punkt öffentlicher Schlüssel wird der Clientschlüssel genutzt, ebenso trägt man die im VPN-Netz vorhandene ClientIP ein. Die muss Identisch sein zum Eintrag im OpenWRT.

Als Teilnehmer wird der Openwrt-„Server“ hinterlegt. Hier wird der öffentliche Schlüssel vom Server eingetragen, und ich erlaube ALLE IP-Adressen durch den Tunnel zu routen.

Der Endpunkt sollte eine Dyndns-Adresse sein – nicht die IP vom eigenen Hausanschluss. Keep-Alive habe ich hier auf alle 25 Sekunden.

*** Titelbild ist selbst zusammengebastelt aus den bestehenden, freigegebenen Logos von den Produkten.

Schreibe einen Kommentar